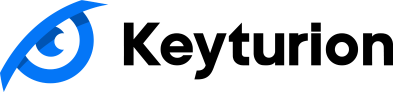

Keyturion - vertrauenswürdige und professionelle Computer-Überwachungssoftware

Das Programm verfolgt die auf einem bestimmten Computer durchgeführten Aktionen, einschließlich des eingegebenen Texts und der besuchten Websites. Die Überwachung erfolgt im Hintergrund auf bequeme und nicht aufdringliche Weise, so dass die Benutzung des Geräts praktisch unbemerkt bleibt. Keyturion wurde als Ergebnis mehrjähriger Erfahrung im Bereich der Computerüberwachung entwickelt.

Warum Keyturion?

Die einfache Bedienung und die umfangreichen Konfigurationsmöglichkeiten machen die Anwendung perfekt für die Überwachung von Aktionen, die auf einem Computer zu Hause oder in einem Unternehmen durchgeführt werden.

Bemerkenswerte Möglichkeiten zur Überwachung der Benutzeraktivität, zur Aktivierung von Warnmeldungen und zur Änderung von Einstellungen, einschließlich der Filterung, ermöglichen eine effiziente Erkennung interner Bedrohungen innerhalb einer bestimmten Organisation, ohne den Betrieb eines bestimmten Computers zu beeinträchtigen oder seine Leistung zu verringern.

Die PRO-Version der Anwendung wurde speziell für Unternehmen und Organisationen entwickelt, in denen oft eine diskrete Überwachung vieler Computer erforderlich ist.

| Perfekte, benutzerfreundliche und umfassende Datendarstellung. | |

| Möglichkeit der schnellen und einfachen Suche nach gewünschten Daten. | |

| Umfangreiche Versteckmöglichkeiten: Möglichkeit, die Anwendung in der Liste der Prozesse, im Task-Manager und an anderen Stellen zu verstecken. | |

| Senden der gespeicherten Daten an eine angegebene E-Mail-Adresse (oder an einen Server, wie im Falle der PRO-Version). |

| Optionen zum Durchsuchen von Daten und zum Datenexport direkt im Programm. | |

| Passwortgeschützter Zugang. | |

| Filterung von Funktions- und erweiterten Tasten sowie von Rücktaste, Alt und Strg. | |

| Die ursprüngliche Formatierung des geschriebenen Textes wird beibehalten. |

Arten der Überwachung

Die intelligente Tastenüberwachung gibt Ihnen einen umfassenden Einblick in die auf dem Computer durchgeführten Aktionen.

Keyturion verfügt über einen fortschrittlichen Keylogger und eine Engine, die auf der Grundlage mehrjähriger Erfahrungen entwickelt wurde. Es stört andere Anwendungen nicht und hat einen vernachlässigbaren Einfluss auf die Leistung des Computers.

Die Software kann (auf Anfrage) die Filterfunktion und erweiterte Tasten (wie F1,...,F12, PAGE UP, etc.) enthalten. Sie ermöglicht auch die Formatierung des geschriebenen Textes. Das Programm zeigt das Datum seines Starts sowie den geschriebenen Text an. Lesen Sie mehr über Keyturion Keylogger

Überwachen Sie den Desktop dank regelmäßiger Bildschirmfotos. Passen Sie die Qualität und Häufigkeit der Aufnahmen an. Screenshots können auch auf der Grundlage von Warnungen erstellt werden, was bedeutet, dass sie nach den vom Benutzer festgelegten Regeln erstellt werden können.

Das Intelligent Screenshot System (ISS) ermöglicht eine effektive Verwaltung der gespeicherten Screenshots. Mehr über Überwachungsfunktion für Screenshots

Die Keyturion-Computerüberwachungsanwendung verfolgt Vorgänge, die eng mit der Zwischenablage des Systems verbunden sind, einschließlich der Funktionen Kopieren/Einfügen und Ausschneiden.

Dank der Verfolgung und Registrierung des genauen Inhalts der Zwischenablage unter Beibehaltung der anfänglichen Formatierung (die Anwendung erkennt die Anordnung von textbasierten Daten) können Sie die Benutzeraktivitäten genauer überwachen.

So können Sie überprüfen, welcher Text im Rahmen welcher Anwendung kopiert wurde. Ähnlich wie bei Screenshots kann die Clipboard-Überwachung Funktion kann auch als potenzielle Alarm Quelle.

Die Keyturion-Anwendung beinhaltet die Funktion der Verfolgung der URLs der besuchten Websitesunabhängig davon, ob sie über die Tastatur eingegeben, über eine Tastenkombination oder über die Registerkarte Browserverlauf ausgewählt wurden.

Es ist eines der wenigen Programme auf der Welt, das effizient Websites verfolgen kann, die mit Hilfe des "privaten" oder "Inkognito"-Modus aller modernen Browser besucht werden.

Es ist möglich, alle auf einem bestimmten Computer gestarteten Anwendungen zu protokollieren und die Dauer ihrer Nutzung zu verfolgen.

Die Statistikfunktion bietet einen umfassenden Einblick in die Zeit, die mit einer bestimmten Software verbracht wurde. Mehr Infos über Anwendungen Zeiterfassung

Die Ordnerüberwachungsfunktion ermöglicht die Analyse einzelner Ordner im Hinblick auf die eingeführten Änderungen.

Darüber hinaus ermöglicht es die automatische Überprüfung des Inhalts von USB-Datenträgern, die an den Computer angeschlossen sind, indem es diese identifiziert und ihr Vorhandensein feststellt. Es ist auch möglich, die Anwendung so zu konfigurieren, dass automatisch geprüft werden kann, welche Dateien auf den externen Speicher kopiert werden.

Lesen Sie mehr über: Überwachung von Dateien und Ordnern

Keyturion sammelt alle Druckaufträge, die von Benutzern erteilt werden. Keyturion hilft Ihnen dabei, herauszufinden, was wann gedruckt wurde, und zeichnet hilfreiche Informationen für die Sicherheit und die Einhaltung von Audits auf. Keyturion hilft Ihnen, diese Verstöße zu erkennen und zu verhindern.

Protokollieren Sie gedruckte Dokumente nach Datum/Uhrzeit, verwendetem Drucker (Hardware), Dateiname, Benutzer, Anzahl der Kopien und Seiten. Lesen Sie mehr über: Verfolgung gedruckter Dokumente

Warnungen:

Erkennung und Überwachung von Insider-Bedrohungen

Die Warnfunktion ermöglicht es, das Programm auf verdächtige Aktivitäten auf dem Computer aufmerksam zu machen, so dass schnell gehandelt werden kann, wenn eine Bedrohung erkannt wird.

-

Durch die freie Gestaltung und die Möglichkeit, verschiedene Regeln miteinander zu kombinieren, wird verhindert, dass wichtige Tätigkeiten von der Aufsichtsbehörde übersehen werden.

-

Das Sicherheitsniveau im Unternehmen kann erhöht und damit die Zeit, die für die Überwachung der Arbeit der Benutzer aufgewendet wird, deutlich verkürzt werden.

-

Alarme funktionieren in Echtzeit und aktivieren vordefinierte Benachrichtigungen, z. B. das Versenden einer E-Mail, die über ein bestimmtes Ereignis informiert, oder das Anfertigen eines Screenshots unmittelbar nach dem Erkennen einer unerwünschten Aktion.

Beispiel Nr. 1

Sie vermuten, dass Ihr Mitarbeiter nach unzulässigen und verbotenen Inhalten sucht. Zum Beispiel hat er oder sie das Wort "Beispiel" eingetippt.

Das Programm kann so konfiguriert werden, dass es einen Screenshot macht und Ihnen sofort eine E-Mail-Benachrichtigung schickt, wenn diese Aktion ausgeführt wird.

Sie können Auslösefilter festlegen, wenn bestimmte Wörter eingegeben, Programme gestartet, aufgelistete Websites besucht oder Daten in die Zwischenablage kopiert werden.

Beispiel Nr. 2

Das Programm kann verfolgen, ob Daten wie z.B. eine Kontonummer in die Zwischenablage kopiert werden:

„102010230020261395100000PL13”

Genau wie im Fall von Beispiel Nr. Es ist möglich, das Programm so einzustellen, dass es auf ein solches Ereignis in geeigneter Weise reagiert.

Unabhängig von den Einstellungen werden alle Benachrichtigungen zur späteren Überprüfung gespeichert und enthalten das Datum des Ereignisses. Wenn Sie nicht ständig solche Benachrichtigungen erhalten möchten, können Sie sie jederzeit zu einem späteren Zeitpunkt durchsehen, da sie in Form eines umfassenden Berichts gespeichert werden.